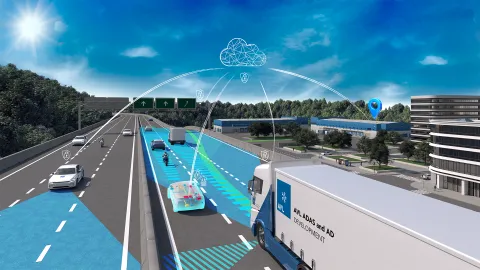

Cyberangriffe sind eine logische Folge der höheren Softwarekomplexität und der zunehmenden Konnektivität: Ehemals weitgehend unabhängige elektronische Bereiche wie Infotainment, ADAS und Antriebsstrang sind nun innerhalb des Fahrzeugs miteinander vernetzt und kommunizieren mit IT-Systemen außerhalb des Fahrzeugs. Dieser sprunghafte Anstieg der Komplexität verteilter Funktionalitäten schafft neue Sicherheitsrisiken.

Erhöhter regulatorischer Druck

Die Fahrzeughersteller müssen neue Regelungen und Normen zur Cybersicherheit einhalten, wie z.B. UNECE WP.29 R155 und R156 und die ISO/SAE-Norm 21434.

Verteilte Funktionalitäten

Moderne Fahrzeuge mit neuesten Funktionen haben mehr als 100 Millionen Zeilen Quellcode, die stets dem Risiko von Cyberattacken ausgesetzt sind.

Risiken der Angreifbarkeit

Fahrzeughersteller und Lieferanten müssen Sicherheitsrisiken und Angriffsflächen sofort umfassend identifizieren und eliminieren können.

Die Gesetzgebung zur Cybersicherheit in der Automobilindustrie legt eine Reihe von Anforderungen, Praktiken und Prinzipien fest, um vernetzte Fahrzeuge vor dem Missbrauch durch böswillige Hacker zu schützen. Verbindliche Normen wie ISO 21434 stellen sicher, dass die neuen Mobilitätstechnologien den Anforderungen an eine strenge Funktionsintegrität und Sicherheit erfüllen. AVL unterstützt die Einhaltung dieser Standards und ist ständig auf dem neuesten Stand der gesetzlichen Anforderungen.

Der Fokus ist klar: Es geht nicht nur darum, auf potenzielle Risiken zu reagieren, sondern um den Aufbau einer agilen Cyber-Resilienz über den gesamten Lebenszyklus eines Fahrzeugs. Angreifer wird es wahrscheinlich immer geben - aber eine wirksame und hoch belastbare Cybersicherheit wird die Wahrscheinlichkeit verringern, dass diese Albträume eintreten.

Wir bei AVL unterstützen mit unseren umfassenden Engineering-Dienstleistungen von der Entwicklung bis hin zur Nutzungsphase. Darüber hinaus bieten wir eine leistungsstarke Suite an Software- und Testwerkzeugen um die Prozessautomatisierung und -effizienz zu unterstützen und zu optimieren.

Einfaches Cybersecurity Management

Wir unterstützen Sie dabei, Cyber-Risiken und -Schwachstellen während des gesamten Produktlebenszyklus zuverlässig zu managen. Darüber hinaus helfen wir bei der Implementierung von Cybersecurity in bestehende Strukturen.

Effiziente Sicherheitsprozesse

Wir unterstützen Sie bei der Einrichtung effizienter Zertifizierungsprozesse sowie bei der Verwaltung und Überwachung von Cybersicherheitsprozessen in Ihrem Unternehmen, von der Fahrzeug- bis zur Komponentenebene.

Revolutionäre Technologien

Profitieren Sie von ausgefeilten Tools oder von maßgeschneiderten Engineering-Dienstleistungen. Als Kooperationspartner spielen wir eine Schlüsselrolle bei der Einhaltung gesetzlicher Regelungen und unterstützen Sie dabei, die Herausforderungen der Cybersecurity zu meistern.

Cybersecurity Risikoanalyse

In der Systemanforderungsphase dient diese Analyse als Grundlage für den gesamten Entwicklungsprozess. Somit sollte sie gleich zu Beginn eines Projekts durchgeführt werden, da sie auch das Hardware-Design und die Softwareentwicklung beeinflusst.

Architektur- und Konzeptentwicklung

Basierend auf den high-level Sicherheitszilen aus TARA fürhen wir die Entwicklung der Secure-by-Design-Architektur sowie die Zuordnung der Sicherheitsanforderungen zu den Komponenten durch.

Implementierung von Cybersecurity

Sie besteht aus sicherer Software-Implementierung, sicherem Hardware-Design und sicheren Betriebssystemen sowie deren Konfiguration im Hinblick auf gültige sicherheitsorientierte technische Standards.

Absicherung und Verifizieren von Cybersecurity

Schwachstellenscan und -Bewertung, funktionale Sicherheits- und Penetrationstests sind Maßnahmen, um zu prüfen und nachzuweisen, dass die technische Lösung den Anforderungen entspricht.

Kontinuierliche Systempflege

Diese Phase beschreibt das Security Lifecycle Management der AVL. Es überwacht die verwendeten Sicherheitsmechanismen, Hardware und Implementierungen von der Entwicklung bis zur "Entbetriebnahme"; und bietet darüber hinaus Lösungen und Fixes, wenn neue Schwachstellen auftreten.

Automotive Cybersecurity Portfolio - Application Sheet

Secure and Compliant From Design to Post-Production

Weitere Themen